بدافزار پنهان شده در فایلهای تصویری، میتواند به طور کامل از شناسایی آنتیویروس فرار کند

فایلهای گرافیک برداری مقیاسپذیر (.svg) تصاویر سبک و مبتنی بر XML هستند که در هر رزولوشنی رندر میشوند. آنها معمولاً بیضرر هستند، اما میتوانند حاوی کدهای فعال نیز باشند و به نظر میرسد هکرها بیشتر از آنها به عنوان ابزاری برای تحویل مخفیانه بدافزار استفاده میکنند.

یک گزارش جدید از VirusTotal نشان میدهد که این تاکتیک تا چه حد تکامل یافته است، و کمپینی را کشف کرده که از SVGهای آلوده برای انتشار بدافزار، جعل هویت یک سازمان دولتی و دور زدن کامل شناسایی آنتیویروس استفاده کرده است.

44 فایل SVG فیشینگ که قبلاً شناسایی نشده بودند

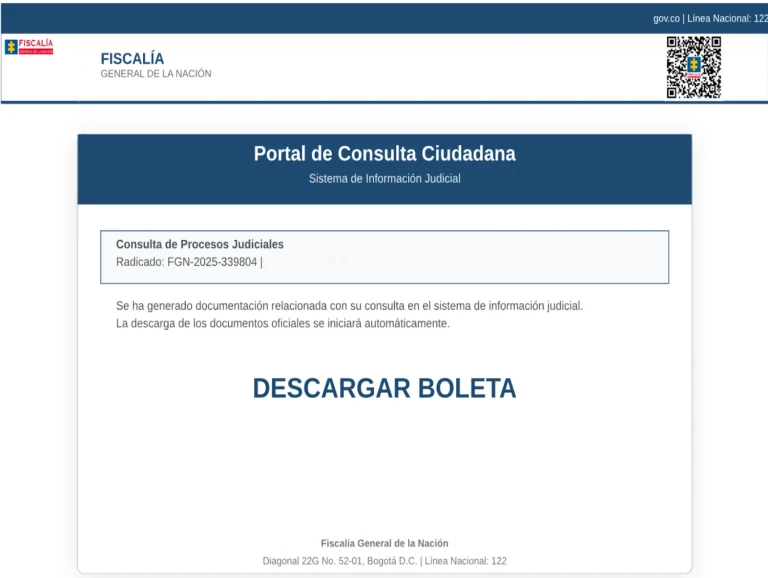

در گزارش خود که در 4 سپتامبر منتشر شد، پلتفرم اسکن متعلق به گوگل اعلام کرد که سیستم Code Insight آن یک فایل SVG را که به عنوان یک اطلاعیه قانونی از سیستم قضایی کلمبیا ظاهر شده بود، پرچمگذاری کرده است.

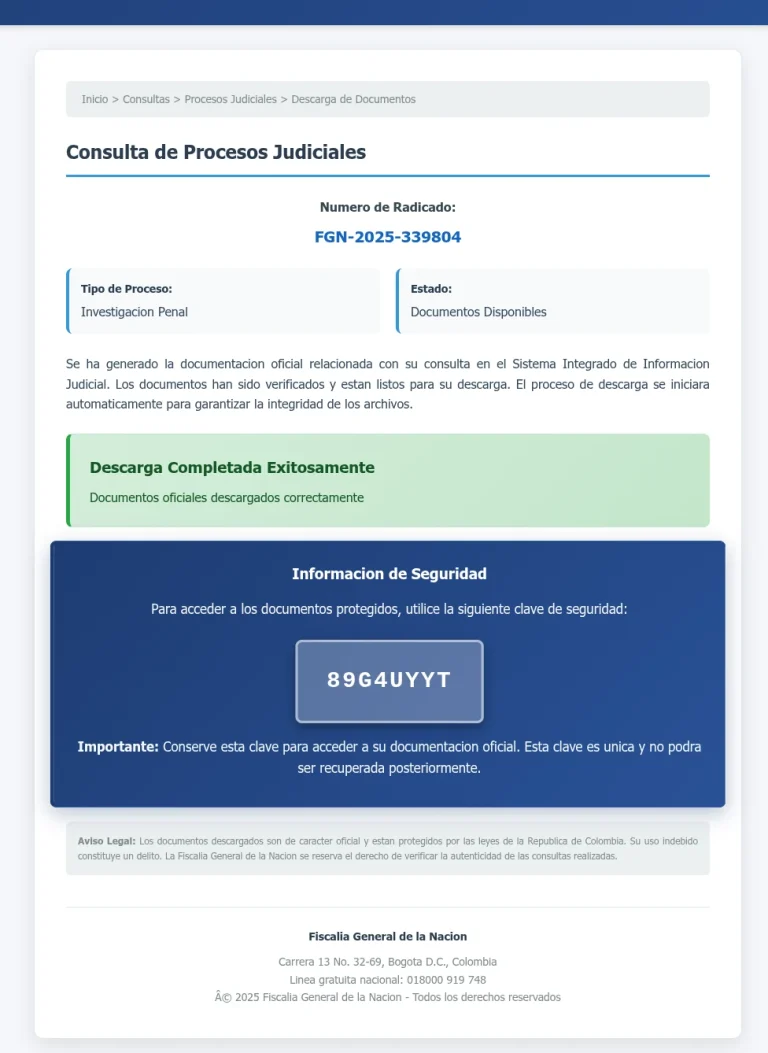

هنگام باز شدن، فایل یک پورتال وب واقعگرایانه را در مرورگر رندر میکرد، که شامل یک نوار پیشرفت جعلی و دکمه دانلود بود. سپس آن دکمه یک آرشیو ZIP مخرب حاوی یک فایل اجرایی مرورگر Comodo Dragon امضا شده، همراه با یک فایل .dll مخرب را تحویل میداد که در صورت اجرای .exe، به صورت جانبی بارگذاری میشد. این کار سپس بدافزارهای بیشتری را روی سیستم نصب میکرد.

این حمله بر یک ویژگی شناخته شده اما اغلب نادیده گرفته شده تکیه داشت که SVGها از HTML و JavaScript جاسازی شده پشتیبانی میکنند. این بدان معناست که آنها میتوانند مانند صفحات وب کوچک — یا، در این مورد، کیتهای کامل فیشینگ — حتی زمانی که به ایمیل پیوست شدهاند یا در فضای ذخیرهسازی ابری میزبانی میشوند، استفاده شوند. اسکن گذشتهنگر VirusTotal، 523 فایل SVG را به همین کمپین مرتبط کرد که 44 مورد از آنها در زمان ارسال توسط هیچ موتور آنتیویروسی کاملاً شناسایی نشده بودند.

بر اساس یافتههای VirusTotal، کد منبع این SVGها حاوی تکنیکهای مبهمسازی کد و «مقادیر زیادی کد ساختگی (زباله) برای افزایش آنتروپی و فرار از شناسایی ایستا» بود.

یک مورد جداگانه نیست

اوایل امسال، IBM X-Force کمپینهای فیشینگ SVG را که بانکها و شرکتهای بیمه را هدف قرار میدادند، مستند کرد و تیم تهدید Cloudforce One شرکت Cloudflare افزایش شدیدی در SVGهایی که به عنوان ریدایرکتور یا جمعآوریکننده اعتبارنامههای کاملاً رمزگذاری شده عمل میکنند، ردیابی کرده است. در همین حال، فروشندگان امنیتی مانند Sophos پس از یافتن بارهای SVG که فیلترها را دور میزدند، قوانین شناسایی جدیدی را ارائه کردهاند.

مایکروسافت نیز به نوبه خود، اکنون پشتیبانی از رندرینگ SVG درونخطی را در Outlook برای وب و Outlook جدید برای ویندوز بازنشسته میکند. این فایلها دیگر نمایش داده نخواهند شد و در عوض، کاربران فضاهای خالی را در جایی که قبلاً ظاهر میشدند، خواهند دید. این امر یک وکتور تحویل قدرتمند را برای هر مهاجمی که امیدوار است محتوای فعال را به بدنه پیام نفوذ دهد، مسدود میکند.

در حال حاضر، کاربران باید فایلهای SVG ناشناس را با همان سطح دقتی که برای هر فایل ناشناس دیگری قائل هستند، بررسی کنند.

- کولبات

- شهریور 16, 1404

- 58 بازدید