محقق نقصهای امنیتی جدی در سوئیچ KVM چینی کشف کرد

یک محقق امنیتی اسلوونیایی تحلیلی منتشر کرده است از NanoKVM شرکت Sipeed که نگرانیهای گستردهای را در مورد این دستگاه مدیریت از راه دور با قیمت ۳۰ تا ۶۰ یورو (۳۵ تا ۷۰ دلار) ایجاد میکند.

این برد فشرده RISC-V که سال گذشته به عنوان جایگزینی ارزانقیمت برای PiKVM وارد بازار شد، قابلیت ضبط HDMI، شبیهسازی USB HID، کنترل از راه دور برق و دسترسی مبتنی بر مرورگر به یک رایانه متصل را ارائه میدهد. این دستگاه دقیقاً به این دلیل که نیازی به نرمافزار روی دستگاه هدف ندارد و میتواند از BIOS تا نصب سیستمعامل کار کند، در محیطهای IT در حال ظهور است. به طرز نگرانکنندهای، بررسی دقیق محقق نشان میدهد که این دستگاه با مجموعهای از نقصهای امنیتی و یک میکروفون مستند نشده که میتواند از طریق SSH فعال شود، عرضه شده است.

پشته نرمافزاری دستگاه از لحظه بوت شدن نقاط ضعف را آشکار میکند. واحدهای اولیه با رمز عبور از پیش تعیین شده و دسترسی SSH باز عرضه شدند، مشکلی که محقق به Sipeed گزارش داد و شرکت بعداً آن را اصلاح کرد. رابط وب هنوز فاقد محافظتهای اساسی است، از جمله دفاع CSRF و هر مکانیزمی برای باطل کردن جلسات فعال.

نگرانکنندهتر اینکه، کلید رمزگذاری مورد استفاده برای محافظت از رمزهای عبور ورود به سیستم در مرورگر، به صورت سختکد شده و در تمام دستگاهها یکسان است. به گفته محقق، این موضوع باید “چندین بار” به توسعهدهندگان توضیح داده میشد تا آنها مشکل را تأیید کنند.

رفتار شبکه NanoKVM سوالات بیشتری را ایجاد میکند، زیرا به طور پیشفرض درخواستهای DNS را از طریق سرورهای چینی مسیریابی میکند و اتصالات روتین به زیرساخت Sipeed برای دریافت بهروزرسانیها و یک جزء باینری منبع بسته برقرار میکند. کلید تأیید کننده آن جزء به صورت متن ساده روی دستگاه ذخیره شده است و هیچ بررسی یکپارچگی برای فریمور دانلود شده وجود ندارد.

ساخت لینوکس زیربنایی نیز یک ایمیج بسیار ساده شده بدون ابزارهای مدیریت رایج است، با این حال شامل tcpdump و aircrack میشود، ابزارهایی که معمولاً با بازرسی بسته و آزمایش بیسیم مرتبط هستند تا سختافزار تولیدی که قرار است در شبکههای ممتاز قرار گیرد.

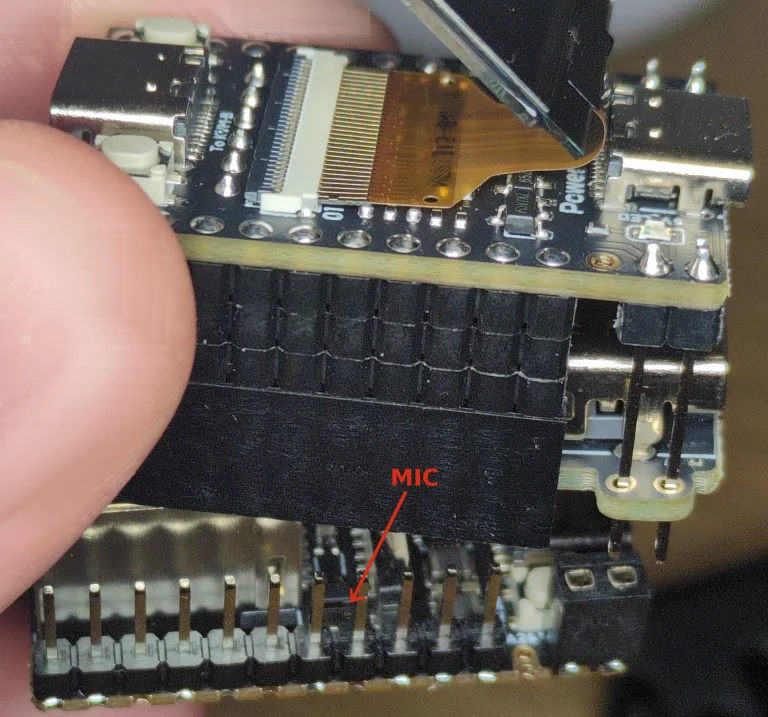

همه اینها، همراه با کشف یک میکروفون کوچک نصب سطحی، باید هر کاربری را نسبت به اهداف واقعی دستگاه مشکوک کند. میکروفون در مواد محصول مستند نشده است، با این حال سیستمعامل شامل ابزارهای ALSA مانند amixer و arecord است که میتوانند بلافاصله آن را فعال کنند. با وجود اعتبارنامههای SSH پیشفرض که هنوز در بسیاری از واحدهای مستقر شده وجود دارد، محقق نشان داد که صدا میتواند با حداقل تلاش ضبط و استخراج شود، و پخش زنده آن صدا فقط به اسکریپتنویسی اضافی کمی نیاز دارد.

خوشبختانه، از آنجایی که NanoKVM اسماً متنباز است، اعضای جامعه شروع به پورت کردن توزیعهای جایگزین لینوکس کردهاند، ابتدا روی دبیان و سپس اوبونتو. فلش کردن مجدد نیاز به باز کردن کیس و نوشتن یک ایمیج جدید روی کارت microSD داخلی دارد، اما نسخههای اولیه قبلاً از کد KVM اصلاح شده Sipeed پشتیبانی میکنند. حذف فیزیکی میکروفون امکانپذیر است، اگرچه اندازه و محل قرارگیری قطعه، این کار را بدون بزرگنمایی دشوار میکند.

- کولبات

- آذر 17, 1404

- 41 بازدید