هک شدن برگر کینگ، سیستمها به عنوان ‘محکم مانند یک بستهبندی کاغذی وپر در باران’ توصیف شدند – هکرها ‘تحت تاثیر تعهد به شیوههای امنیتی وحشتناک’ قرار گرفتند و برندهای دیگر RBI مانند تیم هورتونز و پاپایز را نیز مورد سوءاستفاده قرار دادند.

هکرهای اخلاقی BobDaHacker و BobTheShoplifter ادعای خود را مبنی بر کشف آسیبپذیریهای “فاجعهبار” در چندین پلتفرم میزبانی شده توسط Restaurant Brands International (RBI) تشریح کردهاند. در حالی که RBI ممکن است نامی بسیار آشنا نباشد، این امنیت سست به این معنی است که سیستمهای قدرتبخش برندهای بزرگی مانند برگر کینگ، تیم هورتونز و پاپایز، با بیش از 30,000 شعبه در سراسر جهان، تقریباً به راحتی قابل هک بودند. وبلاگ BobDaHacker با به اشتراک گذاشتن افشاگری فنی کامل (وبلاگ از آن زمان حذف شده، اما اینجا آرشیو شده است) با طعنه میگوید: “امنیت آنها به اندازه یک بستهبندی کاغذی وپر در باران محکم بود.”

آسیبپذیریهای یافت شده بسیار جدی بودند، همانطور که در ادامه توضیح خواهیم داد، از جمله اجازه دسترسی این دو نفر به حسابهای کارمندان، سیستمهای سفارشگیری و گوش دادن به مکالمات ضبط شده درایو-ثرو، در کنار سایر سوءاستفادهها. با این وجود، تیم هک اخلاقی که مسئولانه RBI را از این نقصها مطلع کرد، هرگز مورد تقدیر قرار نگرفت.

آسیبپذیریهای RBI در ابعاد عظیم بودند

ما در مقدمه به سه برند بزرگ فست فود اشاره کردیم و دو باب دریافتند که هر یک از دامنههای پلتفرم دستیار آنها آسیبپذیریهای مشابهی داشتند. دامنهها عبارت بودند از https://assistant.bk.com، https://assistant.popeyes.com و https://assistant.timhortons.com، و همه آنها میتوانستند به راحتی در بیش از 30,000 شعبه گروه در سراسر جهان مورد سوءاستفاده قرار گیرند. پس از ورود به سیستمها، یک هکر میتوانست به راحتی:

- مشاهده و ویرایش حسابهای کارمندان

- گوش دادن به ضبط مکالمات مشتریان درایو-ثرو

- دسترسی و کنترل رابطهای تبلت فروشگاه

- سفارش تجهیزات فروشگاه مانند تبلت

- ارسال اعلان به فروشگاهها

- و موارد دیگر

چگونگی کشف آسیبپذیریها

وبلاگ BobDaHacker کشف انبوه حفرههای امنیتی بزرگ را تقریباً بیاهمیت جلوه میدهد. اولاً، ادعا میشود که API ثبتنام ‘Anyone Can Join This Party’ به هر کسی اجازه ورود میداد، زیرا تیم توسعه وب “فراموش کرده بود ثبتنام کاربران را غیرفعال کند.”

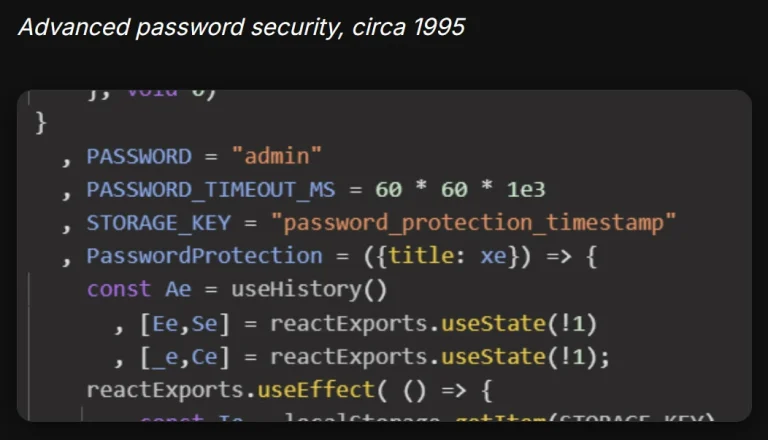

متعاقباً، با استفاده از GraphQL introspection، یک “نقطه پایانی ثبتنام حتی آسانتر که کاملاً تأیید ایمیل را دور میزد” کشف شد. ایمیل حاصل از رمز عبور – به صورت متن ساده – به این معنی بود که دو باب “تحت تاثیر تعهد به شیوههای امنیتی وحشتناک” قرار گرفتند.

پس از احراز هویت، هکرهای کلاه سفید توانستند اطلاعات شخصی کارمندان فروشگاه، شناسههای داخلی، جزئیات پیکربندی و موارد دیگر را کشف کنند. علاوه بر این، یک جهش GraphQL به نام createToken به این دو نفر (خوشبختانه اخلاقی) اجازه داد تا “خود را به وضعیت مدیر در سراسر پلتفرم ارتقا دهند.”

رمز عبور هاردکد شده در HTML

کاتالوگ خطاهای امنیتی RBI به همین جا ختم نشد. یک انحراف سریع به وبسایت سفارش تجهیزات RBI منجر به کشف یک سیستم سفارش دستگاه خودنصب شد که رمز عبور آن در HTML هاردکد شده بود.

یک اشتباه امنیتی مشابه در رابطهای تبلت درایو-ثرو در شعبهها یافت شد. آنها حفاظت رمز عبور داشتند، اما دو باب نشان دادند که این نیز به صورت ‘admin’ هاردکد شده بود – چه کسی حدس میزد؟

با افزودن یک گیلاس لرزان دیگر به این کیک خوشمزه آسیبپذیر، هکرهای اخلاقی کشف کردند که میتوانند به فایلهای صوتی خام کامل افرادی که در درایو-ثرو شعبهها غذا سفارش میدهند، دسترسی پیدا کنند. گاهی اوقات آن صدا شامل اطلاعات شناسایی شخصی بود. جالب اینجاست که RBI این ضبطها را به سیستمهای مبتنی بر هوش مصنوعی میدهد تا معیارهای مشتری و کارمند را بسنجد.

ماجرا به همین جا ختم نشد، زیرا هکرها کد صفحههای رتبهبندی حمام رستورانها را پیدا کردند. ظاهراً به ذهنشان خطور کرد که “در حالی که در اوهایو با پیژامه نشستهاند، به یک حمام در توکیو امتیاز 5 ستاره بدهند”، اما به عنوان عوامل کلاه سفید سرسخت، البته این اتفاق نیفتاد.

آخرین اما نه کماهمیت، وبلاگ BobDaHacker اصرار دارد که “هیچ داده مشتری در طول این تحقیق حفظ نشده است” و پروتکلهای افشای مسئولانه در طول فرآیند رعایت شده است. با این حال، ما تعجب میکنیم که آیا این تجربیات اخیر بر آخرین حرف آنها که با شیطنت ادعا میکند “Wendy’s بهتر است” تأثیر گذاشته است.

- کولبات

- شهریور 16, 1404

- 38 بازدید